Οι κυβερνοεπιθέσεις ενάντια σε εταιρίες παροχής ηλεκτρικής ενέργειας

στην Ουκρανία το Δεκέμβριο 2015 συνδέονται με επιθέσεις σε μέσα

ενημέρωσης και στοχευμένη κυβερνο-κατασκοπεία ενάντια σε ουκρανικές

κυβερνητικές υπηρεσίες, υποστηρίζει η ESET, εταιρεία που αναπτύσσει λογισμικό ασφαλείας από το 1987.

Αναλύοντας το κακόβουλο λογισμικό των επιθέσεων αυτών, KillDisk, οι ερευνητές της ESET διαπίστωσαν ότι η νέα παραλλαγή του συγκεκριμένου malware, περιλαμβάνει κάποια πρόσθετη λειτουργία με στόχο να σαμποτάρει βιομηχανικά συστήματα.

Στις 23 Δεκεμβρίου 2015, τα μισά σπίτια της περιοχής Ivano-Frankivsk στην Ουκρανία, έμειναν χωρίς ηλεκτρικό ρεύμα για αρκετές ώρες, επηρεάζοντας περίπου 700 χιλιάδες ανθρώπους. Οι ερευνητές της ESET ανακάλυψαν ότι η διακοπή ρεύματος – την οποία μετέδωσε πρώτο από όλα τα ουκρανικά μέσα μαζικής ενημέρωσης το TSN - δεν ήταν ένα μεμονωμένο περιστατικό, καθώς και άλλοι πάροχοι ηλεκτρικής ενέργειας στην Ουκρανία είχαν αποτελέσει ταυτόχρονα στόχο κυβερνο-εγκληματιών.

Σύμφωνα με τους ερευνητές της ESET, οι επιτιθέμενοι χρησιμοποιήσαν το backdoor του BlackEnergy για να εμφυτέψουν ένα στοιχείο του KillDisk στους υπολογιστές που στόχευαν, για να καταστήσουν αδύνατη τη λειτουργία της επανεκκίνησης.

Αναλύοντας το κακόβουλο λογισμικό των επιθέσεων αυτών, KillDisk, οι ερευνητές της ESET διαπίστωσαν ότι η νέα παραλλαγή του συγκεκριμένου malware, περιλαμβάνει κάποια πρόσθετη λειτουργία με στόχο να σαμποτάρει βιομηχανικά συστήματα.

Στις 23 Δεκεμβρίου 2015, τα μισά σπίτια της περιοχής Ivano-Frankivsk στην Ουκρανία, έμειναν χωρίς ηλεκτρικό ρεύμα για αρκετές ώρες, επηρεάζοντας περίπου 700 χιλιάδες ανθρώπους. Οι ερευνητές της ESET ανακάλυψαν ότι η διακοπή ρεύματος – την οποία μετέδωσε πρώτο από όλα τα ουκρανικά μέσα μαζικής ενημέρωσης το TSN - δεν ήταν ένα μεμονωμένο περιστατικό, καθώς και άλλοι πάροχοι ηλεκτρικής ενέργειας στην Ουκρανία είχαν αποτελέσει ταυτόχρονα στόχο κυβερνο-εγκληματιών.

Σύμφωνα με τους ερευνητές της ESET, οι επιτιθέμενοι χρησιμοποιήσαν το backdoor του BlackEnergy για να εμφυτέψουν ένα στοιχείο του KillDisk στους υπολογιστές που στόχευαν, για να καταστήσουν αδύνατη τη λειτουργία της επανεκκίνησης.

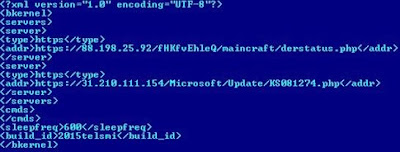

Το backdoor trojan BlackEnergy έχει σπονδυλωτή δομή και περιλαμβάνει διάφορα στοιχεία, τα οποία γίνονται download για να εκτελέσουν συγκεκριμένα καθήκοντα. Το 2014, χρησιμοποιήθηκε σε μια σειρά από επιθέσεις κατασκοπείας στον κυβερνοχώρο εναντίον στόχων υψηλού προφίλ στην Ουκρανία, που είχαν σχέση με την κυβέρνηση, σημειώνει η ΕSET. Στις πρόσφατες επιθέσεις κατά των εταιρειών ηλεκτρικής ενέργειας, έγινε λήψη και εκτέλεση ενός καταστρεπτικού trojan KillDisk, σε συστήματα που είχαν ήδη μολυνθεί με το trojan BlackEnergy.

Η πρώτη γνωστή σχέση μεταξύ BlackEnergy και KillDisk αναφέρθηκε από το ουκρανικό πρακτορείο ασφάλειας στον κυβερνοχώρο, CERT-UA, το Νοέμβριο του 2015. Στη συγκεκριμένη περίπτωση, ένας αριθμός εταιριών του χώρου των μέσων μαζικής ενημέρωσης είχε δεχθεί επίθεση κατά τη διάρκεια των τοπικών ουκρανικών εκλογών του 2015. Η αναφορά υποστηρίζει ότι, εξαιτίας της επίθεσης, ένας μεγάλος αριθμός βίντεο και διάφορων εγγράφων έχουν καταστραφεί.

Η παραλλαγή KillDisk, που χρησιμοποιήθηκε στις πρόσφατες επιθέσεις εναντίον ουκρανικών εταιριών παροχής ηλεκτρικής ενέργειας, περιείχε επίσης κάποια πρόσθετη λειτουργία. Εκτός του ότι μπορεί να διαγράψει αρχεία του συστήματος για να καταστεί αδύνατη η επανεκκίνηση του συστήματος – μια τυπική λειτουργία τέτοιων καταστροφικών trojans - η συγκεκριμένη παραλλαγή περιείχε ένα κώδικα που προορίζονται ειδικά για να σαμποτάρει βιομηχανικά συστήματα.

«Εκτός από τη συνηθισμένη λειτουργία του, το KillDisk θα προσπαθήσει επίσης να τερματίσει διαδικασίες που παραδοσιακά ανήκουν σε μια πλατφόρμα που χρησιμοποιείται συνήθως σε βιομηχανικά συστήματα ελέγχου», εξηγεί ο Anton Cherepanov, ερευνητής Malware στην ESET.

Αν οι διαδικασίες αυτές εντοπιστούν στο σύστημα, το trojan όχι μόνο δεν θα τις τερματίσει, αλλά επιπλέον θα αντικαταστήσει το αντίστοιχο εκτελέσιμο αρχείο τους στο σκληρό δίσκο με τυχαία δεδομένα, προκειμένου να καταστήσει την αποκατάσταση του συστήματος ακόμη πιο δύσκολη.

«Σύμφωνα με την ανάλυση που έχουμε διεξάγει στο καταστροφικό malware KillDisk που έχει εντοπιστεί σε αρκετές εταιρείες ηλεκτρικής ενέργειας στην Ουκρανία, το ίδιο σύνολο εργαλείων που χρησιμοποιήθηκε με επιτυχία στις επιθέσεις εναντίον των ουκρανικών μέσων μαζικής ενημέρωσης το Νοέμβριο του 2015, είναι θεωρητικά ικανό να σταματήσει τη λειτουργία κρίσιμων συστημάτων» καταλήγει ο Cherepanov.

0 σχόλια:

Δημοσίευση σχολίου